疫情之後,網路攻擊不斷攀升,多變手法已超乎你我認知

在疫情之後,辦公型態改變,員工需遠端連線進公司系統,或居家使用個人電腦辦公,然而,所有病毒和攻擊,多數來自於端點(個人電腦),一般使用者較難直接判斷正在瀏覽的網站是否有病毒、收到的信件是否為惡意,資訊人員控管員工的操作行為和網路環境安全的難度提升,也因此更增加企業被駭客入侵的機會。

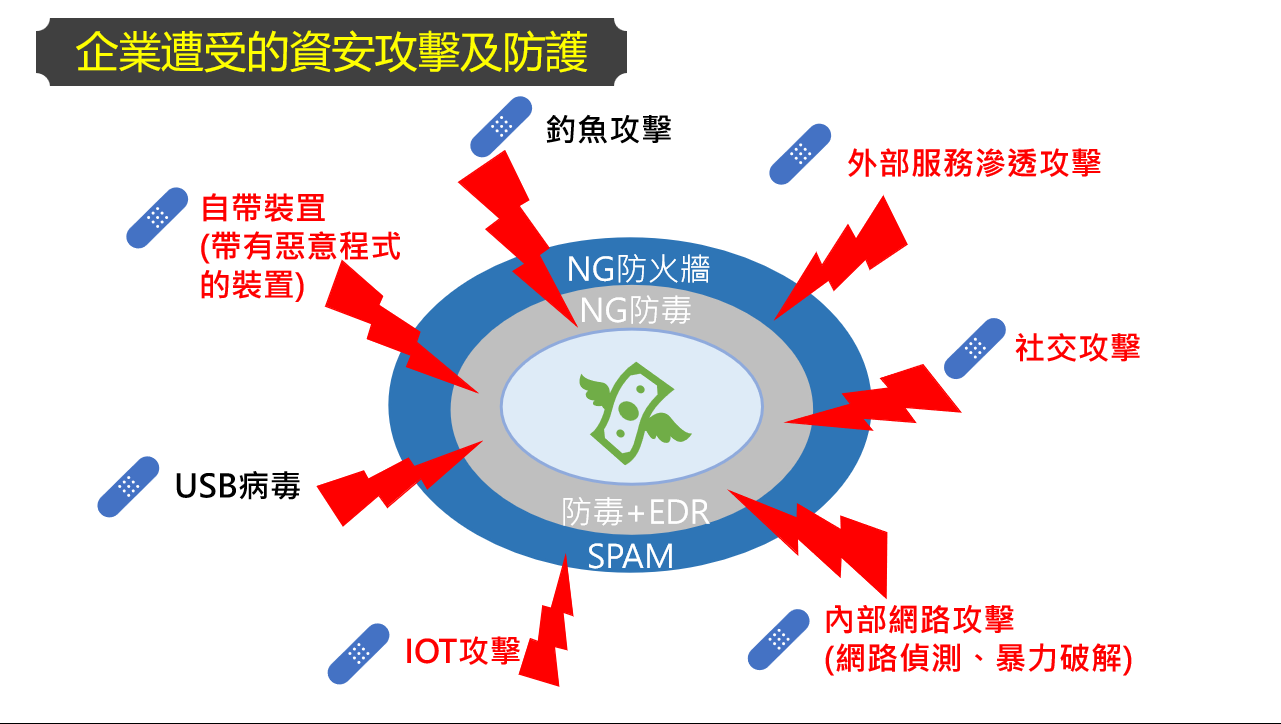

過去遭受網路攻擊的途徑,可能是收到惡意郵件、點開有毒的附加檔後導致設備中毒。而現今的攻擊手法已經大大不同,駭客會先潛伏於企業一段時間,開始偵測企業機密檔案位置或是獲取最高權限的密碼,等資料蒐集完畢才會發動攻擊,先進行檔案加密、接著要求企業付贖金贖回重要資料。

90%企業有安裝防毒軟體,但沒收到中毒通知,真的就沒病毒?

根據統計報告,台灣超過90%企業有安裝防毒軟體,但仍有6成以上企業,遭受過勒索病毒攻擊。

鼎新在服務企業這40年間,常聽到客戶反映:「我們家每台電腦都有裝防毒軟體,也有防火牆,為何還會受到病毒攻擊?」答案是肯定的!

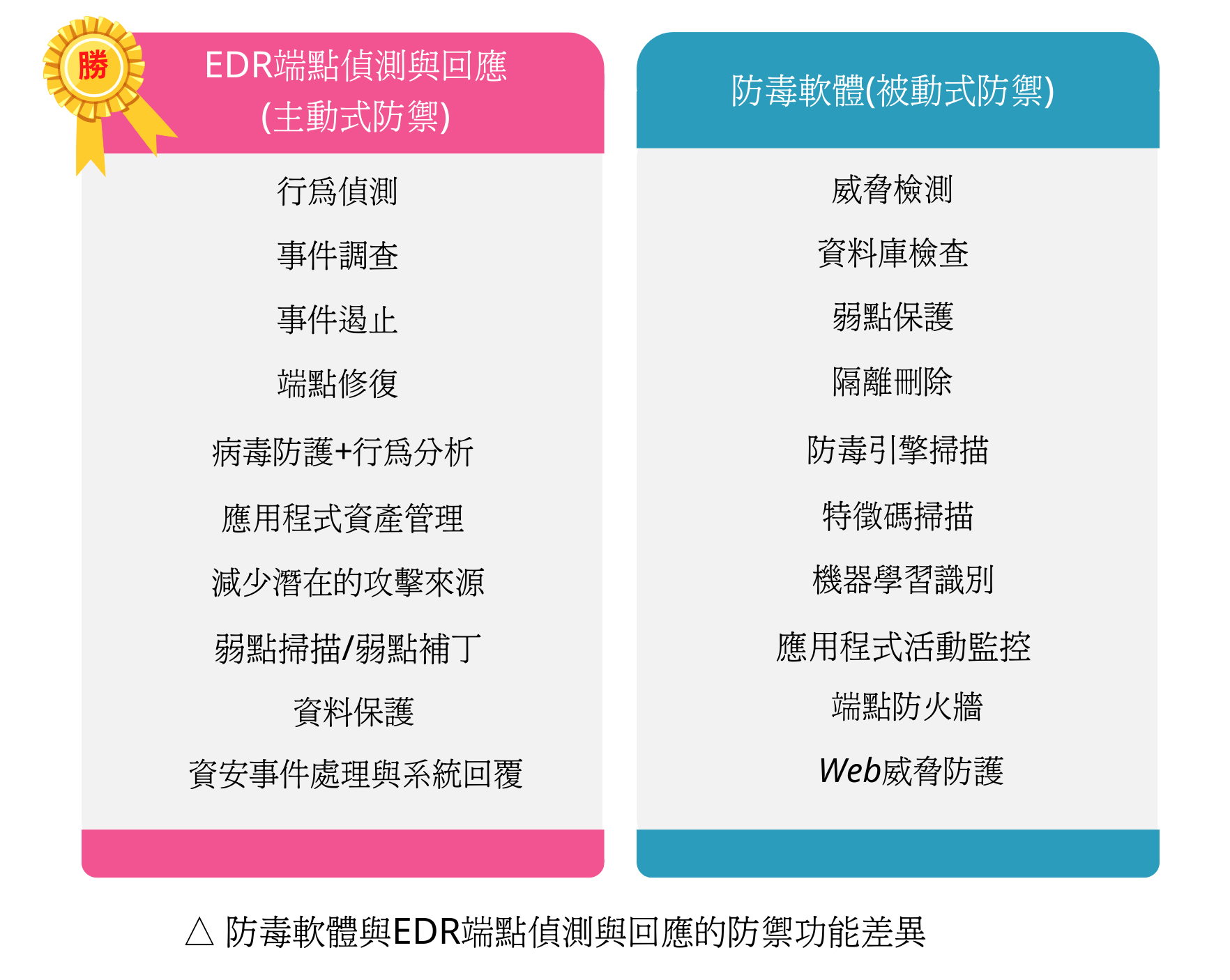

防毒軟體如一本字典,收錄所有「已知病毒」,但許多攻擊行為不存在已知病毒的資料庫中而被判定為安全,輕鬆逃過防毒軟體的阻擋,並埋伏於企業一段時間後才進行攻擊。

此時,您也能仔細回想,有多久沒看到防毒軟體跳出「掃到病毒」的通知?沒通知,是真的沒病毒,還是防毒軟體沒有掃到?很多時候,病毒早已潛藏在您的企業內部了!

(延伸閱讀:【如何防範詐騙郵件】小心詐騙Mail、釣魚信件讓企業損失百萬)

EDR是什麼? 跟防毒軟體的差別?

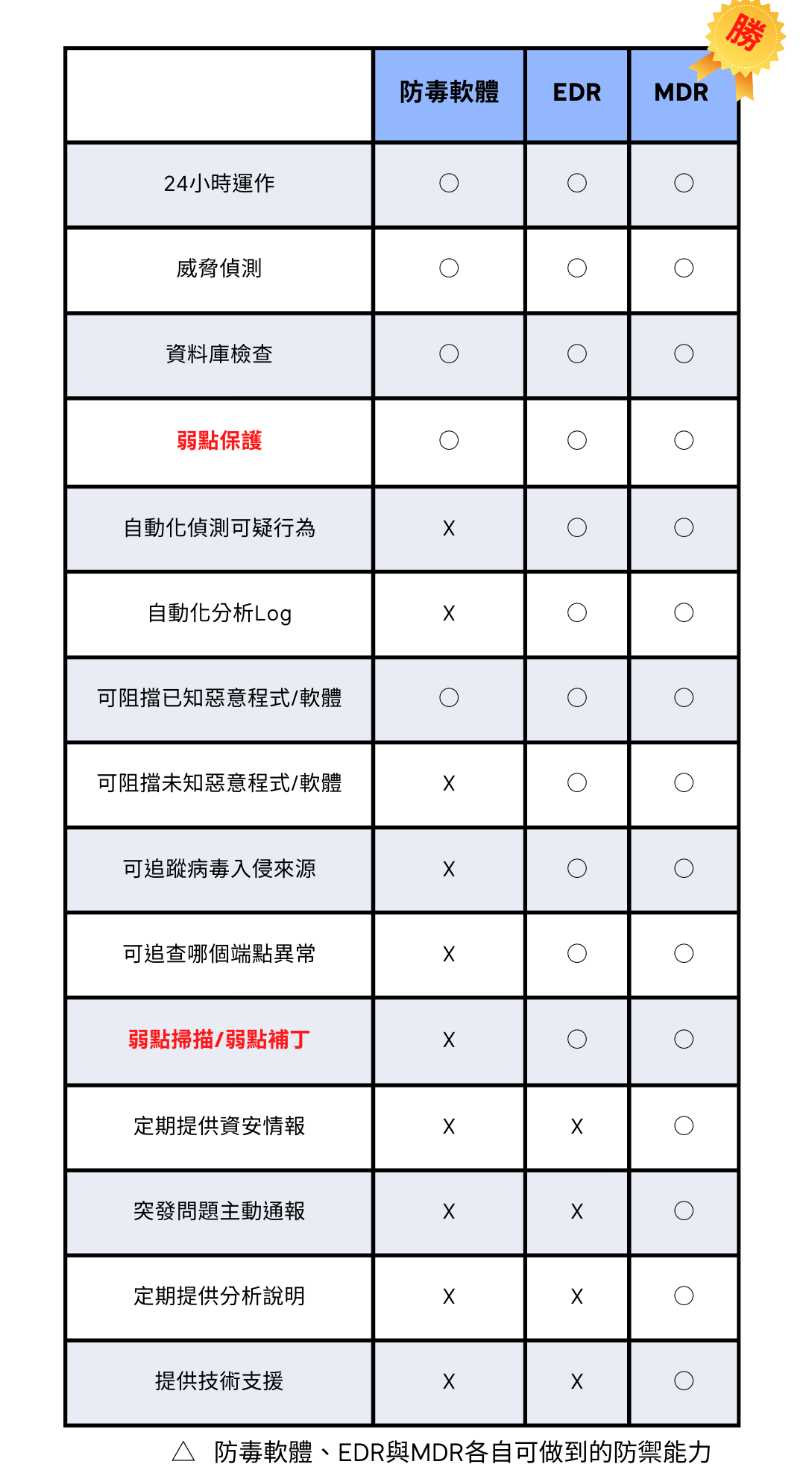

隨著網路攻擊手法越趨複雜、不斷更新,EDR端點防禦的方式也逐漸受到關注,有別於傳統防毒軟體只能阻擋已知病毒,EDR端點偵測與回應 (Endpoint Detection and Response, 簡稱EDR) 可偵測並調查主機和端點上的可疑操作行為,即時監控與收集端點安全性資料的功能,並具備自動威脅回應機制,若有異常、即時通知管理人員

EDR攔截下可疑行為後,IT人員能從EDR系統後台,追查惡意攻擊的行為軌跡,回溯哪一個端點、在什麼時候、做了什麼事帶進病毒,除了掌握病毒來源,也能藉此提升使用者的資安意識。因此,相較於防毒軟體僅能阻擋已知病毒,EDR更能主動預防駭客入侵,超前防護企業資訊安全。

減輕資訊人員負擔,也能採用託管式偵測及回應(MDR)

企業的資安意識在疫情後,比以往倍受重視,但也因此面臨資安人才短缺,亦或是中小企業的專職IT人員配置較少、工作loading加重,要同時管理各種資訊設備、分身乏術,因此「MDR託管式偵測及回應」因應而生!

除了透過EDR 24小時端點防禦網路攻擊,全年無休、系統化與自動化管理您的資安事件,還有完整的資安分析師團隊當後盾,不斷更新國內外資安情報予客戶,保持最新資訊、進行防治,有突發問題主動通報,定期提供分析說明,大大減輕IT人員的負擔。

客戶實例-EDR防禦全紀錄! 企業主機正在幫別人挖礦?

在了解EDR的功能後,來看客戶實際發生的案例:A公司內部主機平時沒拿來上網或是下載東西,卻還是遭到加密病毒入侵、被安裝挖礦軟體,某天晚上,公司內部的主機還自動開機運轉。

在透過端點偵測回應系統後台發現,客戶的伺服器 CPU 使用率特別高,且使用進程(process)為 powershell.exe 時,那基本上可以判定,其伺服器中了 Powershell 的挖礦病毒了!

在資安分析團隊從IP進行分析後發現,該惡意網址為挖礦病毒,若主機持續未進行阻攔則會被當作挖礦機,免費替別人賺錢。

事後,資安分析師團隊立即為客戶修改主機的最高權限使用者密碼,並透過實體防火牆將相關可疑 IP 進行阻擋,同時也進行防毒掃毒作業移除可疑程式,避免惡意程式橫向擴散!

攻擊不見得都從使用者的行為觸發,駭客也能透過漏洞直接潛伏於企業內部,他們通常默默進行資料下載、埋下病毒、但不影響企業正常運作,但其實企業的重要資訊早已外流且無法發現,最後只能面對檔案被加密、交付贖金贖回資料。所以定期進行企業環境弱點掃描、漏洞修補、隨時偵測是否有可疑行為是非常重要的!

面對勒索病毒,如同面對Covid-19病毒,只靠基本的口罩防護還不夠,施打疫苗、增強抵抗力,才能從體內對抗病毒;企業防勒索病毒,單靠防堵已知病毒還不夠,多變的勒索病毒,更需要從「端點」偵測可疑行為,提前阻擋病毒入侵的機會!